Cómo verificar y validar archivos y carpetas de copia de seguridad

Para obtener información detallada sobre el producto, visite la página de inicio de BackupChain.

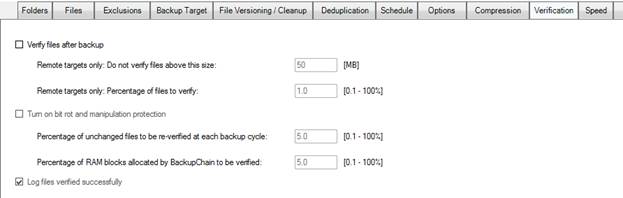

La pestaña de verificación ofrece varias funciones para proteger su Backups:

Tenga en cuenta que la verificación de la copia de seguridad ralentizará sus copias de seguridad considerablemente porque los datos tienen que ser leídos desde el medio de destino. En Además, la lectura de acceso será más lenta de lo habitual porque el Windows La caché de disco se desactivará para esos archivos y, al hacerlo, varios las optimizaciones en Windows que aceleran el acceso a los archivos no estarán disponibles, cuando Acceso a esos archivos en particular (este acceso más lento sólo afecta a la archivo que se está verificando y no es de todo el sistema).

Sin embargo, la verificación de copia de seguridad es crucial cuando se maneja datos críticos. Cuando se realiza una copia de seguridad de un archivo, su archivo de copia de seguridad, que puede estar en un se lee de nuevo un formato diferente al del archivo original, como un archivo ZIP. y comprobado. Para objetivos remotos, la opción anterior ofrece un límite de tamaño máximo para evitar la descarga de archivos muy grandes con fines de verificación, así como como límite porcentual. Usando el límite porcentual, puede limitar, por ejemplo, Verificación a solo el 5% de todos los archivos nuevos para que las copias de seguridad terminen más rápido.

Esta limitación porcentual tiene mucho sentido, especialmente para copias de seguridad de servidores de archivos muy grandes y en combinación con la segunda característica “Active la protección contra la podredumbre y manipulación de bits”.

Reverificación / Validación de archivos de copia de seguridad

Los archivos en el destino pueden dañarse sin su conocimiento. Incluso en controladores RAID que utilizan configuraciones de espejo, archivos y Los sectores pueden corromperse sin que el controlador se dé cuenta. Controladores RAID Por lo general, no compare sectores mientras lee entre varias unidades. Un hardware Por lo tanto, la falla puede pasar desapercibida durante bastante tiempo. Además, los chips RAM pueden datos corruptos. RAM contenida en discos duros, así como RAM de servidor, a pesar de ECC tecnología, puede dañarse y el daño puede pasar desapercibido durante bastante tiempo sin producir ningún síntoma notable. Por ejemplo, la RAM ECC puede dañarse de una manera que hace que los bytes se escriban correctamente pero en la dirección incorrecta debido para dañar el bus de direcciones interno del chip. La naturaleza de ECC no ofrece Protección contra tales y otros tipos de defectos. Además, malicioso El software puede cifrar y, a veces, los empleados descontentos pueden vandalizar la copia de seguridad Archivos.

Captar tales posibilidades dentro de un tiempo y uso razonables recursos mínimos para hacerlo, BackupChain

ofrece una opción de cobertura de recursos basada en porcentajes. Puede especificar que se pruebe una fracción de RAM utilizada para E/S contra defectos de RAM y una fracción de archivos que se van a volver a verificar. En el caso de objetivos remotos, las opciones de tamaño de la mitad superior de la pantalla son También se tiene en cuenta al volver a verificar.

Volver a verificar los archivos de copia de seguridad implica (descargar y) leer Retroceda todo el archivo de copia de seguridad y compruebe la coherencia interna, por ejemplo. mediante sumas de comprobación. Esto también se puede hacer con versiones de copia de seguridad anteriores de un archivo Eso ha cambiado desde entonces.

Cobertura de la reverificación

Al procesar solo una fracción de los archivos que se volverán a verificar, en Por ciclo de copia de seguridad, se distribuye el trabajo en muchos ciclos de copia de seguridad, para Mantenga la cantidad de tiempo adicional requerido al mínimo. Esta idea asume que todos los archivos tienen aproximadamente un tamaño medio y que la tarea de copia de seguridad se ejecuta periódicamente. Además, otro supuesto es que la reverificación excesiva de archivos no ayudará más allá de cierto punto, pero esa elección es suya. Puedes Configure tareas para volver a verificar el 100% de todos los archivos cada vez, si lo afecta no prolonga demasiado el ciclo de copia de seguridad. La ventaja de un 100% La reverificación es que se le notificará inmediatamente si la calidad de su Los medios de copia de seguridad se ven afectados.

Si elige volver a verificar, digamos el 5% de los archivos, se encargará Promedie alrededor de 20 ciclos de copia de seguridad para cubrir todos los archivos una vez. Si la tarea de copia de seguridad es programado para ejecutarse diariamente, eso sería un ciclo de 20 días donde todos y cada uno El archivo de copia de seguridad se ha comprobado de nuevo, en promedio. Si eso es factible depende En muchos factores, como el tiempo total de copia de seguridad disponible, el número total de archivos y su tamaño, y velocidades de acceso y E/S involucradas.

La relectura de archivos actualiza los sectores

Una gran característica de los discos duros modernos y de grado empresarial, ya sea que se use en un RAID o no, es que la lectura de sectores implica muchos sectores internos Comprueba que se produce en el disco duro. Además de que BackupChain comprueba el Consistencia de los archivos de copia de seguridad, el propio disco duro reevalúa la calidad de un sector determinado y puede decidir reubicar los datos sobre ese sector en un repuesto sector interno si es necesario.

Beneficios de la verificación y validación

Muchos usuarios prefieren intuitivamente mantener el tiempo de copia de seguridad corto como sea posible, pero su noción subyacente es a menudo que el almacenamiento digital es De alguna manera perfecto y no puede tener defectos, ni siquiera defectos parciales. En el caso de verificación de copia de seguridad, prolongar el proceso de copia de seguridad es inevitable; sin embargo Cuando los datos tienen un valor muy alto para una organización, se debe considerar el beneficios y los riesgos que se están cubriendo.

Examinemos algunas potencialidades. Los discos duros pueden fallar total o parcialmente. Hay un espectro muy amplio de pérdida de datos entre el momento en que un disco duro detecta internamente problemas de hardware y el momento en que en realidad lo informa al controlador y luego al sistema operativo. Las pérdidas pueden ocurrir antes de que haya una posibilidad de que el disco duro los informe.

Cuando los archivos se procesan en un servidor, los datos viajan a través de varios chips de memoria. Además de la RAM principal del servidor, parte de la RAM está encapsulada en controladores y discos duros y otros equipos. Cuando se carga un archivo y guardado, viaja a través de varias celdas de RAM y chips. Si solo uno de ellos tiene Un defecto, corromperá la parte de datos que se llevó dentro de él. CARNERO El daño no es tan raro como se cree, en parte porque el daño de RAM y otras formas de podredumbre de bits pueden pasar desapercibidas durante años, a menos que se investigue específicamente, por ejemplo, mediante el uso de software de comprobación de RAM. En algunas circunstancias “afortunadas”, el El servidor puede aparecer en pantalla azul y reiniciarse espontáneamente. Incluso entonces, las señales de advertencia de un defecto de RAM a menudo se pasan por alto y se confunden con otra cosa, como un Defecto de software o problema del controlador. Los defectos de RAM son extremadamente difíciles de Observe y localice sin hablar con el servidor fuera de línea y específicamente Investigue por ellos.

La RAM ECC ofrece cierta protección contra fallas de un solo bit, pero no todos los tipos de daños de RAM. Como se mencionó anteriormente, fallas de bits múltiples o El daño al manejo de direcciones de memoria (bus de direcciones) por parte del chip RAM puede causar daño que es difícil de detectar incluso para muchos software de comprobación de RAM. En datos , estos tipos de efectos de daño de RAM pueden aparecer como caracteres aleatorios en áreas aleatorias del archivo, o como caracteres faltantes o sobrescritos. Bus de direcciones El daño en particular puede eludir una serie de comprobaciones porque una palabra de datos válida en escrito en RAM pero en la dirección incorrecta. Ha habido numerosos informes de tales daños de hardware por parte de nuestros clientes. El denominador común era que muchos Los archivos se corrompieron sin previo aviso durante muchos meses antes de que el problema fuera Notado. Un defecto de RAM que afecta a un servidor de archivos centralizado es especialmente dramático ya que el servidor maneja todos los archivos para una amplia gama de usuarios en un diario base. Cada vez que un archivo se lee o guarda y viaja a través de la RAM defectuosa, podría corromperse al entrar o salir.

La podredumbre de bits que ocurre dentro de los discos duros también puede deslizarse a través de Varias comprobaciones que se han realizado en los componentes de hardware y software de un servidor. Pero incluso si un sector es reportado como malo por un disco duro, el usuario No se dé cuenta del problema hasta que el archivo se esté leyendo realmente. Es decir, un sector que pertenece a un archivo puede salir mal, pero si el archivo nunca se lee en su totalidad, Esto nunca se notará. En dispositivos RAID espejados, un sector dañado También pasan desapercibidos a menos que el sector sea de hecho reportado mal por el impulso a la controlador. Si se ha producido una podredumbre de bits dentro de la RAM del servidor principal, el archivo será dañado en el camino a la unidad, desapercibido, a menos que se lea de nuevo y verificado.

La reverificación, por lo tanto, le alerta sobre la posibilidad de un Fallo de hardware que de otro modo pasaría desapercibido. Al volver a verificar, BackupChain hace que el archivo se vuelva a leer y esto le da a los discos duros la oportunidad de Vuelva a evaluar el estado de cada sector en el que se almacena el archivo. Además, algunos de la RAM que se está utilizando en el proceso se está comprobando indirectamente como pozo. En algunos casos, algunos discos duros modernos de nivel empresarial son capaces de reconocer un sector frágil y mover internamente el sector a un conjunto de repuestos sectores internos. Pero este proceso solo ocurre si se escanea toda la unidad específicamente para ese propósito o si el archivo se lee en su totalidad.

Se sabe que el ransomware también cifra los archivos de copia de seguridad. Si las copias de seguridad se almacenan en un dispositivo vulnerable o se han visto afectados de alguna manera por un infectado dispositivo, el hecho de que los archivos de copia de seguridad estén dañados puede pasar desapercibido durante bastante tiempo. Para una protección más intensiva contra el caso especial de ransomware, póngase en contacto con nuestro equipo de soporte para obtener recomendaciones adicionales.

Más información

Para obtener más información sobre nuestra solución de copia de seguridad para PC con Windows y Windows Server, visite BackupChain.

Otros Tutoriales Sobre Backup

- La solución backup de seguridad de Hyper-V más compacta, flexible, fácil y rápida

- Cómo personalizar alertas de correo electrónico HTML para tareas de copia de seguridad

- Estrategias de Backup en Disco a Nivel Sectorial

- Consideraciones sobre la copia de seguridad y restauración de volúmenes compartidos en clúster

- Presentación de la mecánica: estrategias de administración de memoria de Hyper-V

- ¿Qué puede hacer BackupChain por mi negocio?

- Cómo restaurar archivos y carpetas desde una copia de seguridad del servidor de archivos

- ¡No utilice S3 para las backup!

- ¿Qué es el software de copia de seguridad en disco?

- Recomendaciones generales

- Cómo excluir carpetas y archivos de las tareas de copia de seguridad

- Instrucciones paso a paso de la copia de seguridad del servidor FTP

- Agregar máquinas virtuales de Hyper-V a tareas de copia de seguridad

- Restauración automática de Hyper-V a una nueva ruta de acceso o ubicación original

- Backup y restauración de máquinas virtuales VMware paso a paso

- Una inmersión profunda en SFTP (Protocolo de transferencia de archivos SSH)

- Copiar VMs de Hyper-V a otro host

- Cómo convertir una máquina física en una máquina virtual VirtualBox

- Creación de tareas de copia de seguridad en disco: creación de imágenes de disco, clonación, restauración de imágenes

- Agregar archivos individuales a la tarea de copia de seguridad

- Cómo configurar copias de seguridad de disco a nivel de sector frente a clonación

- Planeación de la implementación de Hyper-V para una virtualización óptima

- Eficiencia del almacenamiento de Hyper-V: procedimientos recomendados para un rendimiento óptimo

- Cómo crear una nueva tarea de copia de seguridad, paso a paso

- Cómo ejecutar utilidades externas antes, durante, después de las copias de seguridad